¿Por qué su empresa necesita un PDS para protegerse de las amenazas de seguridad informáticas?

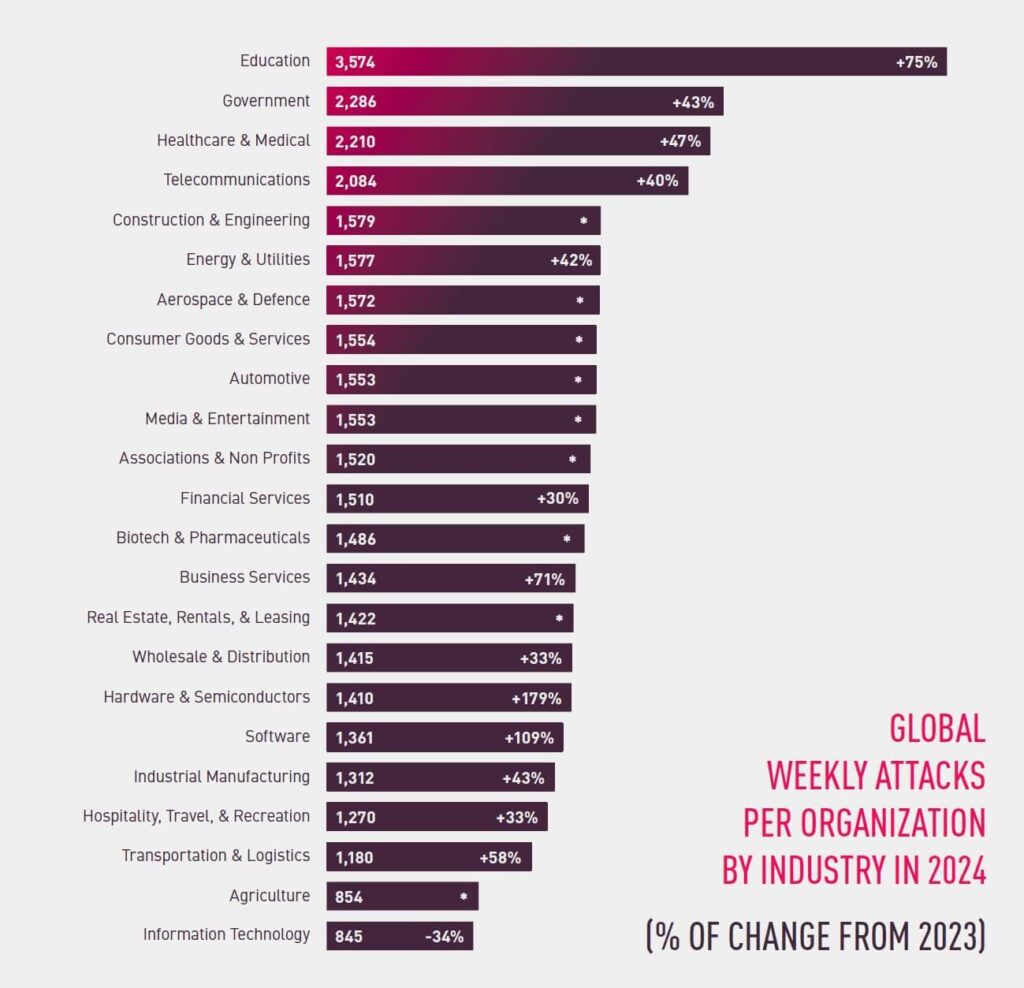

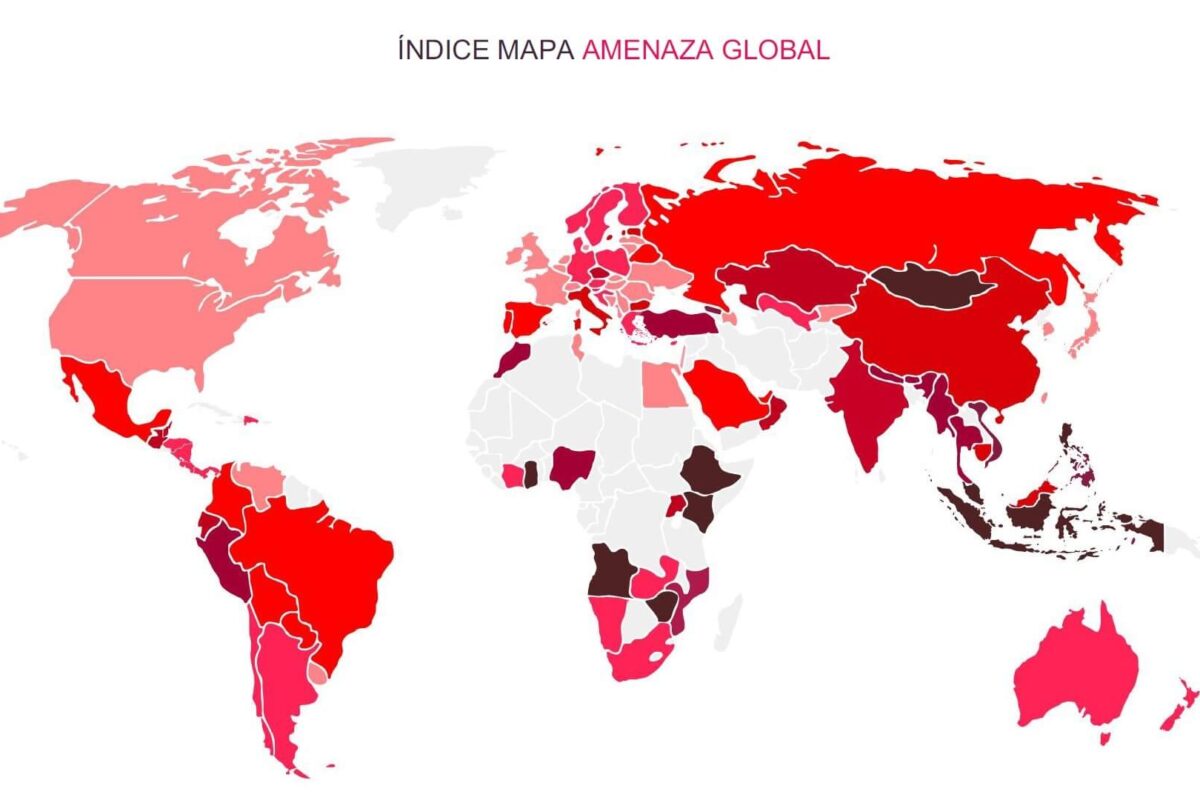

A medida que los ataques informáticos y las amenazas digitales evolucionan, Europa reconoce que la seguridad informática no solo es esencial para proteger activos empresariales, sino también para salvaguardar la estabilidad económica y social.

Normativas como el Reglamento General de Protección de Datos (RGPD) y la Directiva NIS2 exigen a las empresas una mayor responsabilidad y preparación ante riesgos digitales.

Los fondos europeos están incentivando proyectos encaminados a reforzar la infraestructura de seguridad y la continuidad de negocio de las empresas.

Llegados a este punto, entra en juego el Plan Director de Seguridad (PDS), en las siguientes líneas, explicamos qué es y los pasos fundamentales para su implementación.

¿Qué es un Plan Director de Seguridad y por qué es esencial para su empresa?

Un Plan Director de Seguridad (PDS) es un marco de trabajo que permite evaluar, organizar y optimizar los recursos destinados a la seguridad informática en una empresa. Su objetivo principal es reducir los riesgos a los que está expuesta y asegurar la continuidad del negocio ante amenazas o incidentes. A diferencia de medidas de seguridad aisladas, el PDS ofrece una estrategia integral y alineada con los objetivos empresariales.

Paso 1: Evaluar la situación actual y los riesgos específicos

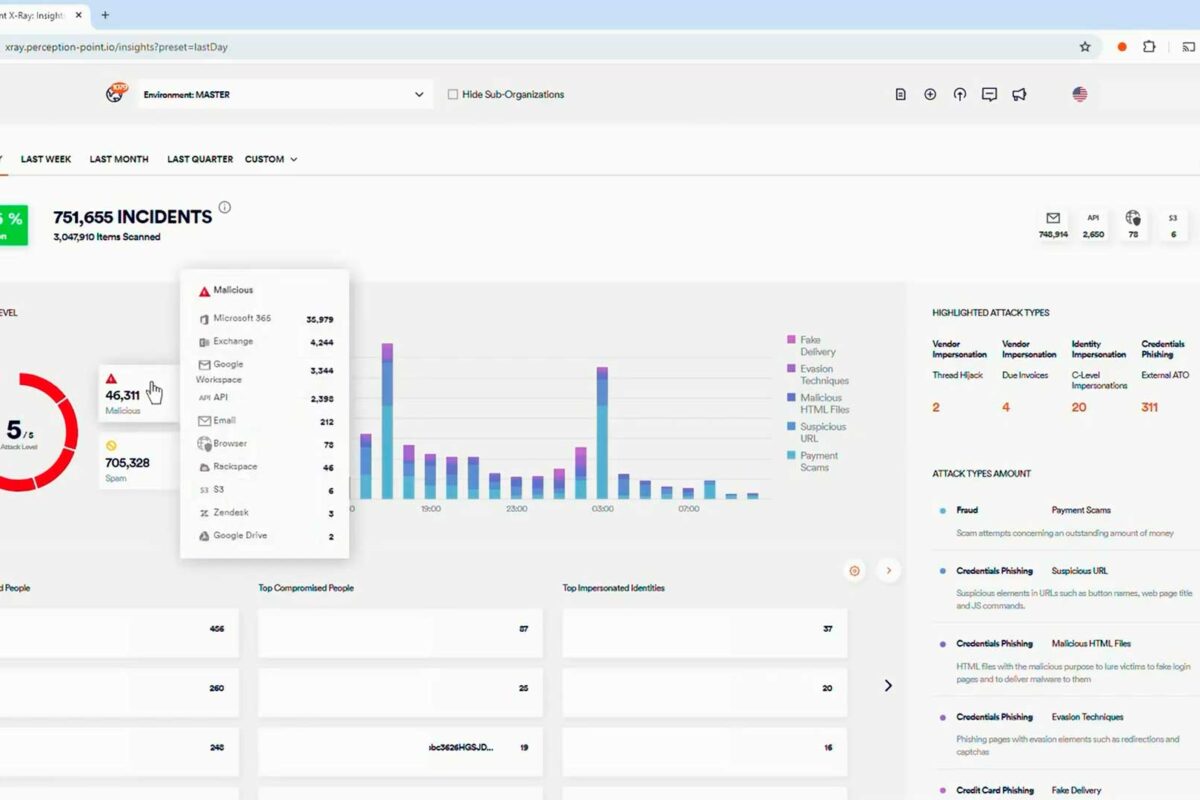

El primer paso a llevar a cabo es evaluar la situación actual de la empresa en términos de ciberseguridad. Esto implica identificar los sistemas críticos y el tipo de información que maneja (facturación, datos de clientes, pedidos, etc.), así como realizar un análisis de riesgos para detectar vulnerabilidades. Esta evaluación permitirá que el equipo de IT y la dirección financiera tengan una visión clara de los riesgos más probables y de los activos de la empresa que necesitan mayor protección.

Paso 2: Conocer el plan de estrategia de la empresa

El Plan Director de Seguridad debe estar alineado con la estrategia de negocio de la empresa. Es esencial entender si la organización está en crecimiento, si está externalizando servicios o si planea ofrecer nuevos servicios. Estos factores influyen directamente en las decisiones de ciberseguridad. Un error común es considerar la ciberseguridad como un gasto aislado; sin embargo, un PDS bien planificado ayuda a proteger los recursos clave sin comprometer el presupuesto, proporcionando un retorno tangible y estratégico de la inversión.

Paso 3: Definir, clasificar y priorizar proyectos de ciberseguridad

Con los riesgos identificados y la estrategia definida, el siguiente paso es determinar los proyectos de ciberseguridad necesarios para mitigar esos riesgos. Estos pueden incluir desde la mejora en la gestión de copias de seguridad y recuperación, la implementación de políticas de acceso seguro hasta la segmentación de la red para reducir la exposición de datos sensibles. Es fundamental clasificar y priorizar estos proyectos entre los departamentos de IT y financiero, asegurando que los recursos se destinen primero a los proyectos con mayor impacto y menor coste.

Paso 4: Obtener el respaldo de la dirección

Para que un Plan Director de Seguridad sea efectivo, es esencial que cuente con el apoyo y la aprobación de la alta dirección. Los responsables de IT y finanzas juegan un papel fundamental en esta etapa, pues deben comunicar la importancia de cada proyecto, el coste de los riesgos asociados y el valor de la inversión en ciberseguridad. Un buen ejercicio, puede ser comparar el coste de una posible brecha de datos con la inversión necesaria para prevenirla.

Paso 5: Puesta en marcha de las acciones aprobadas

Con el Plan Director de Seguridad aprobado, es momento de implementar las acciones definidas. La ejecución puede adaptarse a la metodología de cada organización, y debe considerar aspectos como la dotación de los recursos necesarios y el establecimiento de una supervisión continua. Es recomendable realizar un seguimiento periódico de los avances para asegurar que cada acción cumpla con los objetivos y plazos establecidos.

Paso 6: Medir, ajustar y volver a comenzar con el paso 1

La ciberseguridad es un proceso continuo. Una vez implementado el Plan Director de Seguridad, es fundamental realizar revisiones periódicas. Las necesidades y amenazas cambian, por lo que el plan debe adaptarse para seguir siendo efectivo. La revisión constante permite optimizar la seguridad de la empresa sin incurrir en gastos innecesarios y mejora la capacidad de respuesta ante nuevos riesgos. Este ciclo constante asegura que el PDS se mantenga alineado con la evolución de la organización y su entorno.

Conclusión

Implementar un Plan Director de Seguridad Informática le permite alinear las inversiones en seguridad informática con el plan estratégico de su empresa.

Propone las medias para proteger los datos críticos y asegurar la continuidad de la actividad del negocio.

Fortalece la confianza de la propia organización, de clientes y socios comerciales.

En un entorno en el que las amenazas evolucionan constantemente, un PDS puede marcar la diferencia entre un incidente de seguridad o una crisis de negocio.

Recuerde que la inversión en ciberseguridad es, en realidad, una inversión en la estabilidad y el crecimiento de su empresa.