La necesidad de que los equipos de IT y OT actualicen conocimientos para adaptarse a la rápida evolución de la tecnología, así como tener equipos con personal formado en múltiples disciplinas, impulsan a las empresas a buscar la ayuda de proveedores de servicios gestionados (MSP).

Es por ello que le vamos a explicar, qué es, qué hace y cuáles son las ventajas de trabajar con un Proveedor de Servicios Gestionados como SETEINCO.

¿Qué es un Proveedor de Servicios Gestionados de IT/OT?

Un proveedor de Servicios Gestionados de IT/OT (MSP de IT/OT, por sus siglas en inglés Managed Service Provider) es una empresa externa que ofrece Servicios de Tecnología de la Información y Operacional. Asumiendo las responsabilidades diarias, monitorización, supervisión y mantenimiento, a otra empresa: su cliente.

El MSP y el cliente suelen estar vinculados por un contrato (bajo un modelo de tarifa fija mensual o anual), con un acuerdo de nivel de servicio que define las expectativas y las métricas de calidad de los servicios prestados (horas, tiempos de respuesta..).

Estos proveedores ofrecen acceso directo a sus expertos en varias áreas de TI y OT, lo que permite a las empresas mantenerse al día con las últimas tendencias y tecnologías sin capacitar constantemente a su personal.

¿Qué servicios brinda un MSP de IT/OT?

Los servicios más comunes incluyen:

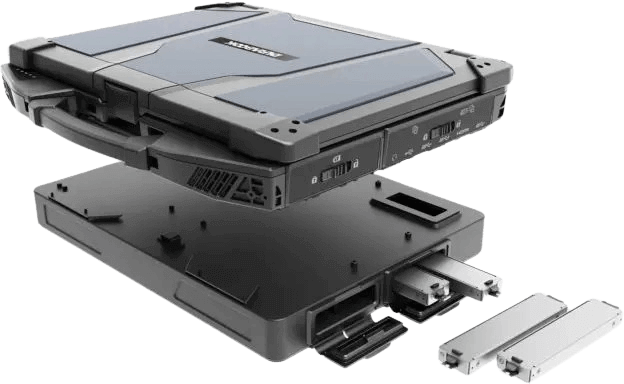

- Gestión y Soporte de Infraestructura de IT/OT: Esto incluye la gestión de servidores, almacenamiento de datos, redes y hardware, así como de sistemas de control industrial (DCS), (SCADA), (PLC). El MSP asegura que la infraestructura sea confiable, segura y eficiente, para reducir los posibles tiempos de inactividad.

- Soporte de Red y Administración: la configuración de red de forma optimizada y segura, monitoreo y mantenimiento.

- Integración de IT y OT: Ayuda para integrar de manera segura la tecnología operacional con la tecnología de la información (IT) de la empresa, facilitando la gestión de datos y la eficiencia operativa.

- Seguridad: Proporciona soluciones de seguridad para proteger los sistemas de IT y OT contra amenazas como malware, ransomware, y ataques cibernéticos. Dichos servicios pueden incluir Firewall, antivirus, detección y respuesta a incidentes, así como evaluaciones de seguridad y segregación de redes, firewalls específicos de OT.

- Soporte y Mantenimiento de Software: La instalación, actualización y mantenimiento de software, incluyendo sistemas operativos y aplicaciones de negocio.

- Servicios en la Nube: La migración a la nube, la gestión de infraestructuras en la nube (Servidores, Firewalls, Monitorización) y soluciones de almacenamiento y backup en la nube.

- Soporte Técnico y Help Desk: Proporciona soporte técnico a los empleados y usuarios finales, ayudando a resolver problemas técnicos, configuraciones de software, y otras cuestiones relacionadas con IT y la OT.

- Consultoría y Asesoramiento: Ofrece consultoría para ayudar a la empresa cliente a planificar y ejecutar estrategias de IT y OT, mejoras de sistemas, y adaptarse a nuevas tecnologías.

- Backup y Recuperación de Datos: Servicios para asegurar la integridad y disponibilidad de los datos empresariales, incluyendo soluciones de backup y planes de recuperación ante desastres.

- Monitoreo y Gestión Proactiva: Monitoreo continuo de sistemas y redes para identificar y resolver problemas potenciales antes de que causen interrupciones.

Mantenemos relación de Partner con los mejores fabricantes

¿Cuáles son las ventajas de trabajar con un MSP?

Haber pactado una tarifa mensual por servicios, permite a las empresas tener un control más predecible de sus costes de IT.

- Reducción y certeza de Costes: El MSP puede sustituir a parte o todo el equipo de IT de la empresa cliente (dependiendo de su tamaño y necesidades). Al ofrecer servicios a través de un modelo de tarifa fija se eliminan los costes inesperados asociados con la gestión interna de IT y OT y permite una mejor planificación presupuestaria.

- Innovación y Actualización Constante: El MSP se mantienen al día con las últimas tecnologías y tendencias, lo que permite a la empresa cliente, beneficiarse de innovaciones y mejoras continuas en sus sistemas de IT y OT.

- Enfoque en el Negocio Principal: Al externalizar la gestión de ambas infraestructuras, la empresa cliente puede concentrarse en su negocio principal, sin distraerse con complejidades técnicas y problemas específicos.

- Soporte y Mantenimiento Proactivos: Monitorizando y actuando sobre los sistemas de IT Y OT de forma proactiva e integrada, lo que ayuda a prevenir problemas antes de que ocurran, minimizando el tiempo de inactividad y mejorando la eficiencia operativa.

- Escala y Flexibilidad: El MSP pueden escalar rápidamente los servicios para adaptarse a las necesidades cambiantes de la empresa, ya sea durante el crecimiento o en respuesta a cambios en el mercado.

- Respuesta Rápida y Soporte Continuo: El MSP suele ofrecer soporte en formato 8/5 o 24/7 asegurando una rápida respuesta a los problemas y consultas.

- Gestión de Riesgos: Al tener expertos que entienden y gestionan los riesgos asociados con la tecnología y la seguridad de la información, las empresas pueden minimizar su exposición a riesgos y vulnerabilidades.

¿Qué puede hacer SETEINCO por su empresa?

En SETEINCO estamos decididos a convertirnos en su socio tecnológico, desde la nube hasta la planta de producción. Liberando a su departamento IT y OT de la operativa rutinaria, las tareas de mantenimiento y la gestión de incidencias, para que éste se pueda centrar en planificar y supervisar.

¡Que las complejidades de sus infraestructuras tecnológicas no limiten su capacidad de crecimiento!

Contacte con nosotros hoy mismo para una consulta gratuita y optimicemos juntos sus departamentos de IT y de OT.