Espacios de trabajo MultiCloud

Con la expansión de los servicios en la nube, servidores, aplicaciones de pago por uso, almacenamiento, etc, el entorno de trabajo que utiliza un usuario en su día a día, ha cambiado considerablemente. Hoy las aplicaciones y la información se encuentran en múltiples ubicaciones de distintos proveedores (MultiCloud), por lo que necesariamente la forma de protegerse de ciberataques tiene que adaptarse.

En el entorno actual de ciberamenazas avanzadas, el correo electrónico, la navegación web y las plataformas de colaboración en la nube se han convertido en los principales vectores de ataque. La respuesta tradicional (firewalls, antivirus y filtros de spam) empieza a no ser suficiente. Aquí es donde se hace necesaria una plataforma diseñada para detectar y prevenir ataques antes de que lleguen al usuario final.

Perception Point

La herramienta que combina la prevención de amenazas impulsada por IA con información humana en vivo.

Perception Point combina la inteligencia artificial generativa y la inteligencia/experiencia humana, con el análisis estático (en base a firmas) y dinámico (con ejecución del código del malware en un entorno controlado) del 100% del tráfico de información a través del correo electrónico, para brindar una defensa contra amenazas conocidas, desconocidas y evasivas.

Es la única solución del mercado que ofrece de forma nativa servicios de respuesta ante incidentes gestionados, sin coste adicional. El equipo de expertos en ciberseguridad de Perception Point actúa como una extensión de su equipo de TI/seguridad las 24 horas del día, los 7 días de la semana, y ofrece supervisión, análisis y reparación de amenazas de forma continua.

Prevención Multicanal

Para garantizar una cobertura completa de un espacio de trabajo moderno, Perception Point ofrece varias soluciones en una plataforma unificada que monitorean, analizan y protegen:

- El correo electrónico corporativo (P. ej. Microsoft 365, Google Workspace).

- La navegación web.

- Las aplicaciones de colaboración y comunicación (P. ej. Slack, Teams, Zoom Chat, Salesforce).

- El almacenamiento en la nube (P. ej. OneDrive, SharePoint, Box, Dropbox).

Microsoft 365 y Google Workspace, Protección AVANZADA del correo electrónico corporativo

El correo electrónico es, con diferencia, el canal más atacado en el espacio de trabajo del usuario. Perception Point Inspecciona cada correo electrónico en la capa de entrada, antes de que sea entregado:

- Detecta bandejas de entrada comprometidas, mediante señales contextuales y anomalías que indican actividad maliciosa.

- Revisa cabeceras, cuerpo del mensaje, archivos adjuntos y enlaces en tiempo real.

- Detecta phishing dirigidos, gracias al uso de modelos de lenguaje grandes (LLMs) y análisis de contexto.

- Revisa patrones de escritura y remitentes falsificados (spoofing).

- Realiza desempaquetado profundo de archivos (PDFs, Office, ZIPs, etc.) para identificar amenazas ocultas.

- Simula interacciones del usuario final con el contenido y ejecuta de archivos para detectar comportamiento malicioso.

- Inspecciona URLs en navegadores virtuales para detectar redirecciones maliciosas o exploits web, incluso si están ocultas en códigos QR.

- Usa inteligencia artificial y machine learning para detectar amenazas de día cero y variantes polimórficas.

- Advierte a los usuarios finales sobre la exfiltración de datos relacionados con el correo electrónico.

- Ofrece visibilidad completa de situación mediante dashboards y reportes.

- Analistas humanos revisan alertas complejas, lo que permite detectar amenazas que podrían pasar desapercibidas por sistemas automáticos.

- Rastrea ataques hasta su origen e identifica usuarios afectados.

- Proporciona informes forenses y recomendaciones en caso de incidentes.

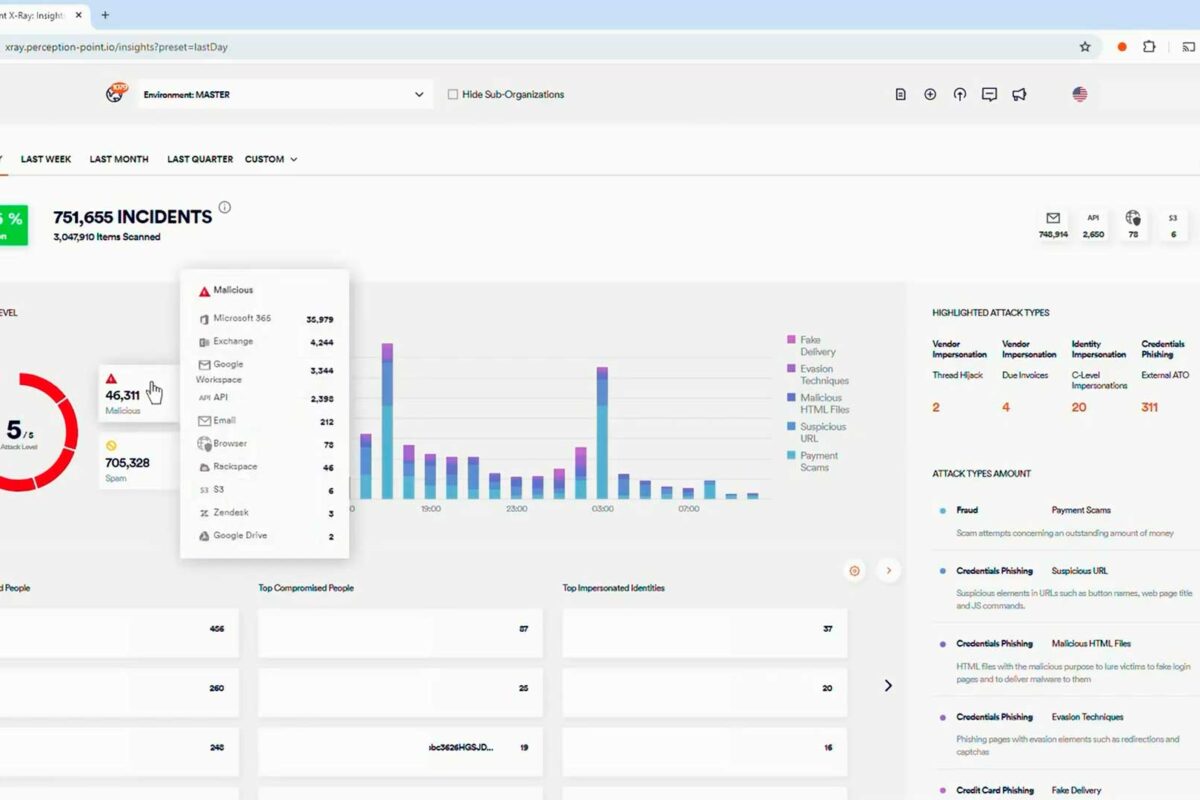

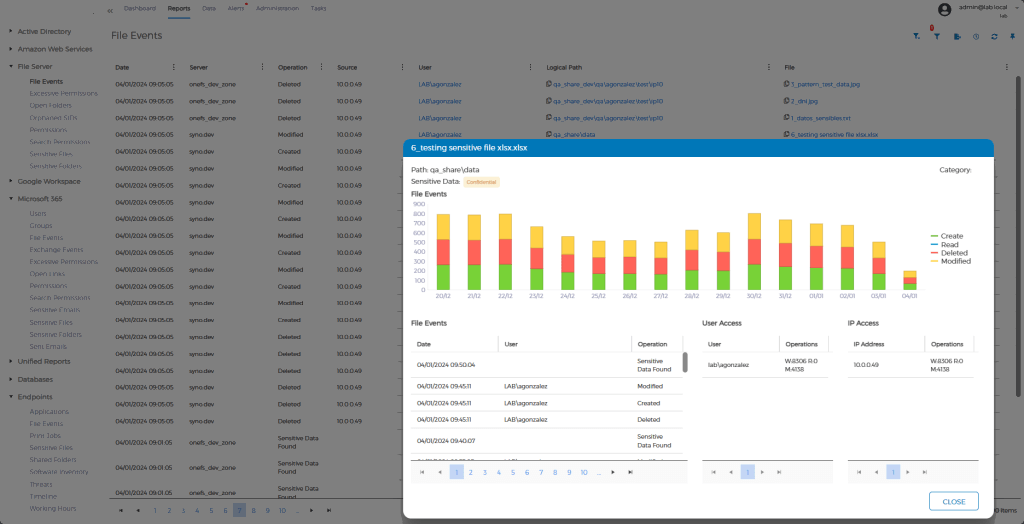

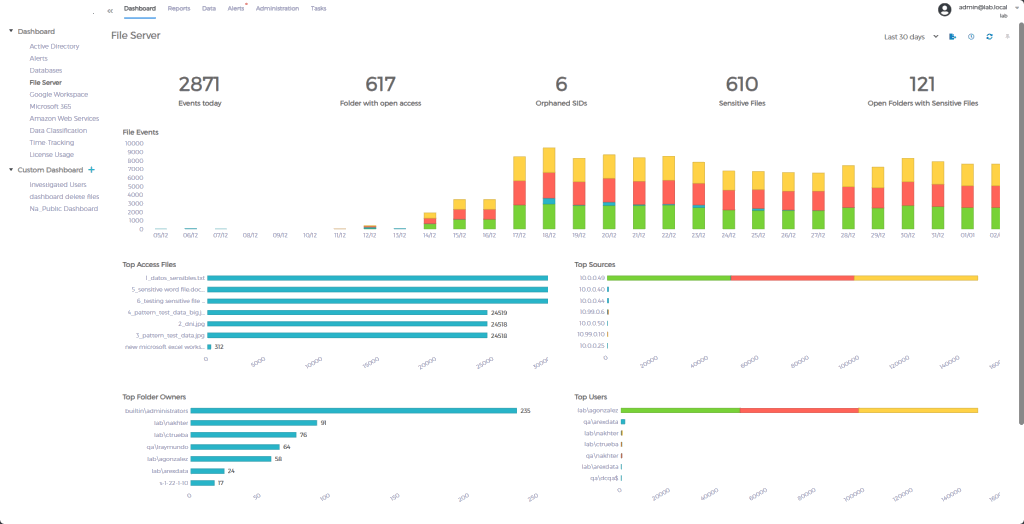

La Consola de administración

Permite controlar, personalizar y monitorear la postura de seguridad del correo electrónico de su organización, dispone de un conjunto avanzado de herramientas de investigación y generación de informes.

Proporciona información completa sobre la naturaleza y el alcance de las amenazas a las que se enfrenta una organización y análisis forense detallado para cada escaneo de correo electrónico malicioso, que incluye referencias cruzadas de metadatos de correo electrónico, capturas de pantalla, comportamiento de archivos adjuntos e interacciones de URL, matriz MITRE ATT&CK® y más.